核弹级 Log4J 漏洞对费控系统的影响到底有多广?

发布时间:2022-01-12作者:Cloudpense云简

自2021年12月9日Log4J漏洞由阿里巴巴公布在推特上公之于众后,IT界像过了年一样热闹,甚至在过去的一周内已经引起了一波又一波的黑客攻击。这件事对整个IT界都很重要,当然对费控系统也同样重要,里面的细节,小简为您分析。

对于业务系统来说,日志是一个最基本的功能,它可以帮助开发工程师、运维工程师、售后支持工程师、甚至是最终用户快速诊断系统问题的重要手段。这个过程有点类似去医院看病,医生都会让你做个血常规化验,虽然化验单上的内容像天书一样难懂,但是却能让医生快速找出病因。这两者的底层逻辑基本是一样的,Log4J就是那位负责抽血出化验单的护士。

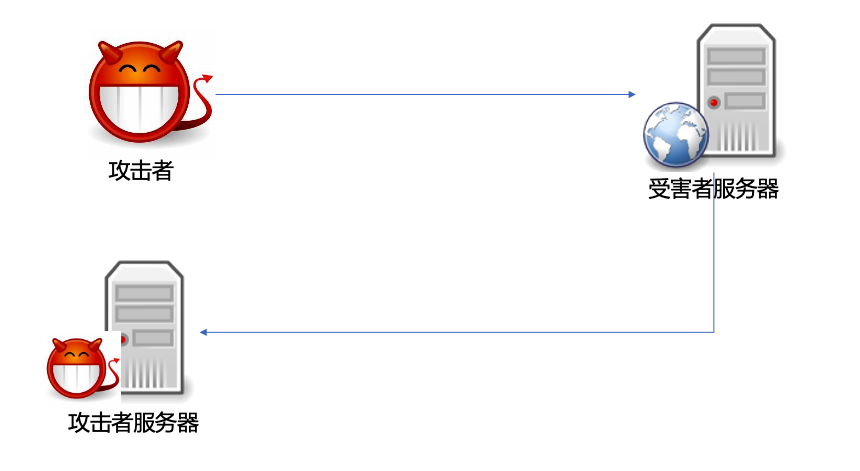

你可能会觉得诊断信息都是文字信息,怎么能在服务器上搞出这么大动静呢?这里就要涉及到Log4J里面一个叫Java命名和目录接口(JNDI)的功能,这个功能简单讲就是识别和访问网络中其他服务器上的信息和资源。您可能一下子没看懂,我们拿生活中的例子比喻一下,你在家里(服务器A)想点个外卖,就通过外卖App给饭店(服务器B)下了个单,饭店通过外卖小哥把这份美食(信息和资源)送到你家,你就可以足不出户享受美餐了。

这个过程看上去似乎也没什么问题,但是如果这家饭店是一个匿名网友告诉你的,而这家饭店又是一个三无黑店,这时候你拿到的就不一定是美食了。这件事情的影响面有多广?

只要系统是用Java语言开发的,并且使用的是Log4j 2.16.0以下的版本(Log4j 2.12.2已经修复了这个问题),都会有这个风险。目前已知受到影响的系统包括,知名的iCloud系统,世界最大游戏网站Steam,腾讯QQ等,由于众多银行系统也是Java语言开发的,也在受影响范围内。根据微软威胁情报中心的报告,在过去的一周里,已经发生多起世界范围的网络勒索事件了。

您可能关心云简费控系统在得知这个漏洞信息后,采取了哪些行动?是不是能够保障众多客户的数据安全?

作为SaaS公司,产品的系统安全永远是第一位的。云简应用安全采用加解密算法,有效保护用户敏感数据;SSL加密认证处理,实现传输层端到端的数据保护;API都基于Oauth 2.0的授权认证保证组件、用户、资源的认证与访问控制 ,并且通过国家信息系统安全保护等级三级(等保三级)

云简的产品安全小组负责人朱云谷博士是上海交大通信工程专业连读博士,算法专家,曾参与多个国家保密项目,

在得知这个信息后,根据Apache官方信息,我们首先在Log4J中移除了JNDI模块,先杜绝Log4J能够网络访问资源的可能性,之后,我们会逐步更新每个项目中Log4J到最新的安全版本。

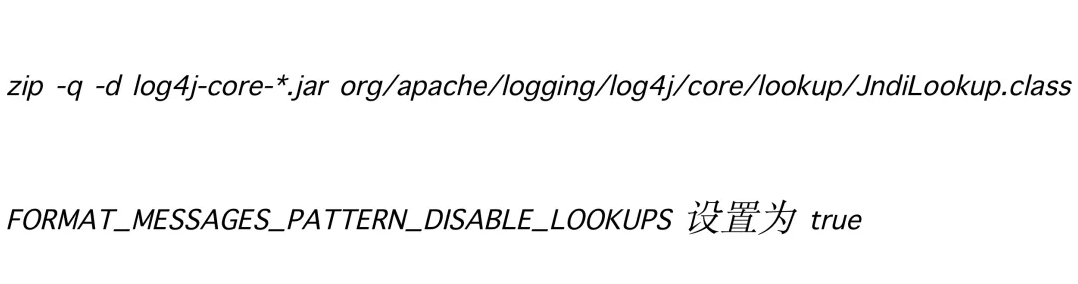

按照Apache提供的临时解决方案,我们在服务器上已经执行了以下命令:

引用:

[1]https://logging.apache.org/log4j/2.x/security.html

[2]https://www.microsoft.com/security/blog/2021/12/11/guidance-for-preventing-detecting-and-hunting-for-cve-2021-44228-log4j-2-exploitation/